Hvordan sikre bedriftens e-post for å hindre svindel og phishing?

Svindelforsøk på e-post, spam og ondsinnede phishing-e-poster utgjør i dag en vesentlig større andel av datatrafikken på verdensbasis enn reelle e-poster og ekte kommunikasjon. Spamfilter og sikkerhetstjenester har blitt stadig flinkere til å stoppe uønsket e-post og svindelforsøk, men til tross for stadig bedre beskyttelse blir fortsatt mange hundre tusen svindlet på bakgrunn av falske e-poster, hvert år.

Som følge av dette er det tre stadig økende scenarier som forbrukere, og spesielt bedrifter bør være bevisst på.

- Et stadig økende problem er e-poster som tilsynelatende er sendt fra en kjent avsender slik at mottaker har en lavere terskel for å åpne et vedlagt vedlegg, eller trykke på en lenke fordi mottaker tror de kjenner avsenderen. Dermed glemmer mottaker å følge de vanlige forhåndsregler som ellers blir fulgt når e-post kommer fra en ukjent avsender.

- På samme måte som forbrukere kan la seg lure er det for en bedrift et problem at de kan oppleve å få sitt domene og gode rykte utnyttet ved at en ondsinnet tredjepart klarer å sende e-post som ser ut til å komme fra bedriften i den hensikt å lure mottakeren.

- Avslutningsvis er det utfordringer beheftet med at reelle e-poster fra bedriften kan oppleve å bli blokkert, avvist eller havne i karantene, spamfilter eller bli feilaktig klassifisert som falsk slik at viktig kommunikasjon eller markedsføring går tapt og ikke når mottakeren.

Alle disse utfordringene er overraskende lette å løse, selv om et overveldende flertall av bedrifter i verden, og i Norge, ikke er tilstrekkelig beskyttet mot disse tre scenariene. I dette blogginnlegget vil jeg forklare de tre mest utbredte sikringsmetodene og hvorfor det er viktig å implementere ikke bare én av disse metodene, men alle tre for å være tilstrekkelig sikret.

- Metode nr 1: Sender Policy Framework (SPF)

- Metode nr 2: DomainKeys Identified Mail (DKIM)

- Metode nr 3: Domain-based Message Authentication, Reporting & Conformance (DMARC)

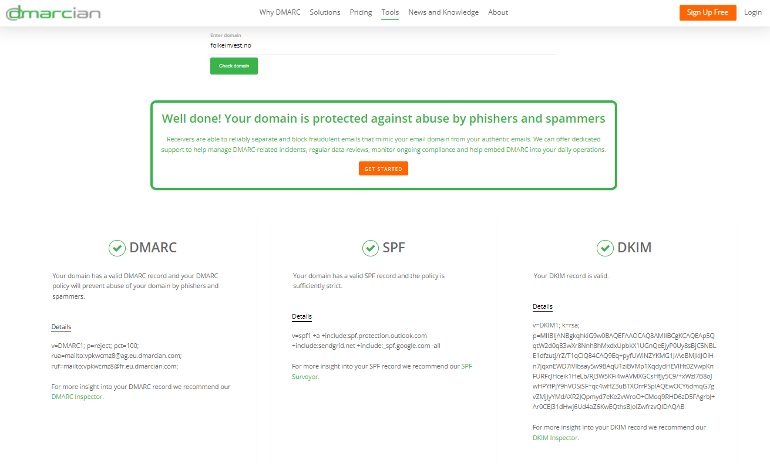

Figur 1: skjermbilde fra dmarcian.com ved test av domenet folkeinvest.no

Figur 1: skjermbilde fra dmarcian.com ved test av domenet folkeinvest.no

Metode nr 1: Sender Policy Framework (SPF)

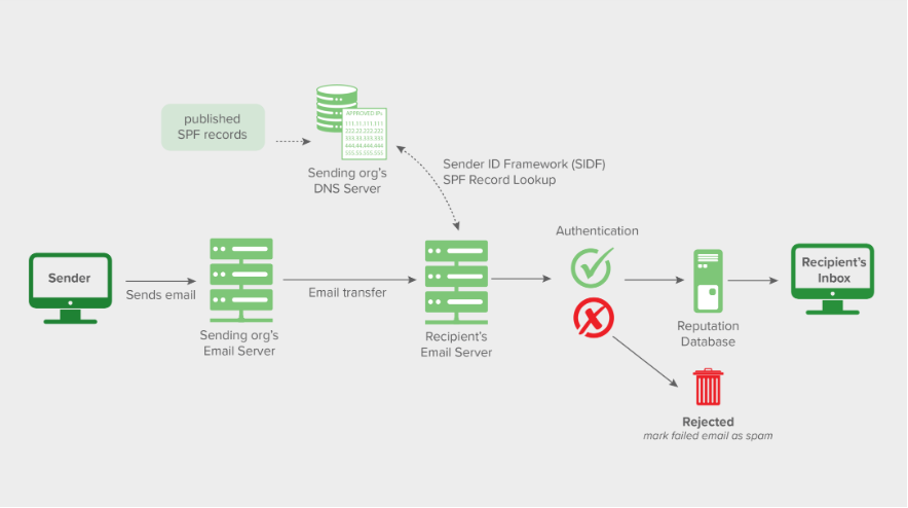

SPF er den eldste og mest utbredte metoden for å fortelle mottakers e-postserver at en e-post er sendt fra en godkjent e-postserver. Den fungerer ved at bedriften legger inn informasjon i form av en tekststreng på sitt internett-domene som inneholder en liste over godkjente e-postservere.

Når en e-post fra en bedrift ankommer en mottakers e-postserver, kan denne serveren hente ut domenet til den aktuelle bedriften (feks. folkeinvest.no for Folkeinvest AS), og hente listen som bedrifte har definert som godkjente avsendere. Denne inkluderer både bedriftens ordinære e-posttjeneste, samt en liste over avsendere som tilhører tjenestene som benyttes for å sende ut informasjon av ulikt slag som feks. en bedrifts automatiserte e-poster for å nullstille passord på en digital plattform. Mottakerserveren kan da sjekke om den mottatte e-posten virkelig kommer fra en av disse godkjente avsenderne.

Figur 2: Utklipp hentet fra dmarcian.com

Figur 2: Utklipp hentet fra dmarcian.com

Svakheten med SPF er at den ikke 100% kan utelukke om e-posten er ekte eller falsk, men bare gi en anbefaling og sannsynlighet. Dersom SPF-sjekken feiler, inneholder den ikke noen instruksjon om hvordan e-posten skal behandles, og e-posten blir likevel levert til tross for at den inneholder et varsel om at SPF har feilet. Dette øker igjen sjansen for at e-posten kanskje havner i spam-filteret, men det er ingen garanti.

Stadig flere norske bedrifter har lagt inn SPF-informasjon i sitt domene, men mangler resten av sikringstiltakene.

Metode nr 2: DomainKeys Identified Mail (DKIM)

DKIM er litt mer teknisk, men jeg skal forsøke å forklare så enkelt som mulig.

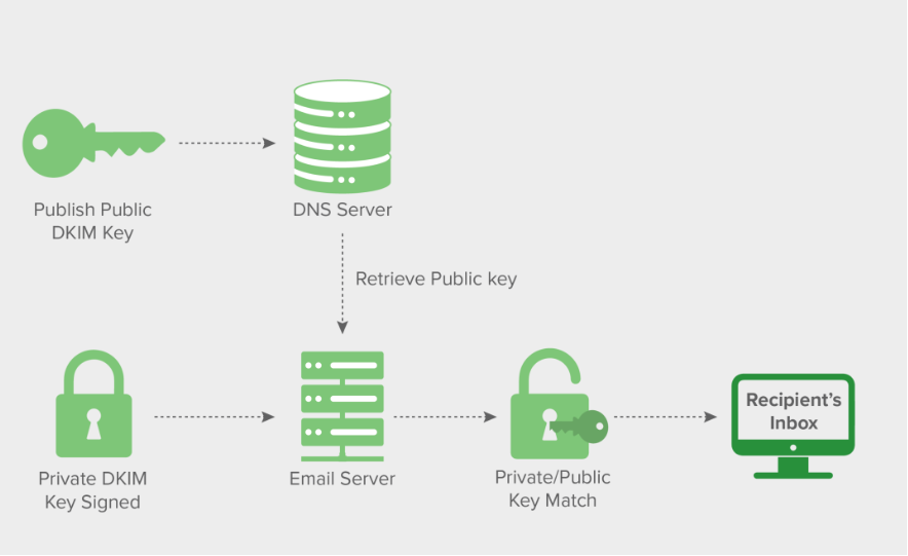

DKIM fungerer litt på samme måte som et sertifikat på en webside som validerer at nettsiden er den ekte versjonen av eksempelvis folkeinvest.no, og ikke en falsk kopi. DKIM fungerer ved at det installeres en hemmelig, privat krypteringsnøkkel på de godkjente avsenderserverene. En offentlig nøkkel publiseres på domenet som en tekststreng. Ved hjelp av denne private nøkkelen kan serveren i det øyeblikket en e-post sendes, generere en slags forsegling som blir unik med den hemmelige nøkkelen, og som bare gir mening når den blir forsøkt «låst opp» med den andre halvdelen av nøkkelen, som er tilgjengelig på domenet.

Når en e-post server mottar en e-post fra domenet folkeinvest.no, vil serveren se på den krypterte delen i informasjons delen av e-posten og forsøke å låse opp denne ved hjelp av den offentlige nøkkelen som kan hentes ved å søke etter nøkkelen hos folkeinvest.no. Innholdet i den krypterte blokken vil kun gi mening for serveren dersom meldingen er kryptert med den hemmelige private nøkkelen, og dersom denne testen passerer kan mottakers server vite at innholdet i e-posten ikke er endret underveis, og at meldingen kommer fra en server som besitter den private nøkkelen.

Figur 3: Utklipp hentet fra dmarcian.com

Svakheten med DKIM er, i likhet med SPF, at heller ikke DKIM inneholder noen instruksjon for hvordan behandle en e-post som feiler testen. Dette kan i enkelte tilfeller være teknisk gyldige årsaker til at en ekte e-post feiler kryptering. DKIM tar ikke høyde for at avsender er en e-post som kommer fra en godkjent avsender slik som SPF gjør, bare at avsenderen har den hemmelige nøkkelen installert.

Metode nr 3: Domain-based Message Authentication, Reporting & Conformance (DMARC)

DMARC er på mange måter det manglende tannhjulet i maskineriet. DMARC er et regelsett som benytter seg av de to ovennevnte metoder, SPF og DKIM, men som i tillegg forteller mottaker hvordan en e-post som feiler de overnevnte testene skal behandles.

I likhet med DKIM og SPF er dette også en tekststreng som legges til i domenets innstillinger. Den viktigste instruksjonen i et gyldig DKIM-oppsett er parameteren «policy», som kan være satt som enten «reject», «quarantine», eller «none» i innstillingene. En annen svært viktig instruksjon i tekststrengen er en e-post-adresse som e-post-server skal sende leveringsrapport til.

Med alle instruksjonene satt rett vil e-postmottakerens e-postserver alltid vite både hvordan den skal behandle e-post som feiler enten SPF- eller DKIM-sjekkene, men også hvordan og hvor e-postserveren skal sende en rapport tilbake slik at eier av domenet kan bli varslet dersom noen forsøker å sende en e-post på bedriftens vegne fra en uautorisert kilde.

Den eneste måten å virkelig sikre seg mot at uvedkommende sender falsk e-post som utgir seg for å komme fra en bedrift, og unngå at et slikt forsøk kommer helt frem til innboksen til en uvitende mottaker, er å benytte den strengeste innstillingen på «policy»; nemlig «reject», noe som gjør at enhver melding som ikke kan verifiseres skal forkastes av mottakeren automatisk.

De andre to gyldige valgene på policy, «quarantine» og «none», skal kun brukes midlertidig slik at e-poster ikke blir avvist parallelt med at nye innstillinger implementeres i domenet. Administrator vil motta statistikk til å forbedre SPF- og DKIM-reglene på sitt domene, mens e-poster fremdeles leveres.

Dessverre er det alt for mange bedrifter som ikke fullfører prosessen, og glemmer å endre policy-instruksjonen til «reject». Til tross for implementering av verktøy og barrierer, står da fortsatt den digitale døren åpen, klar til å bli utnyttet.

Litt statistikk

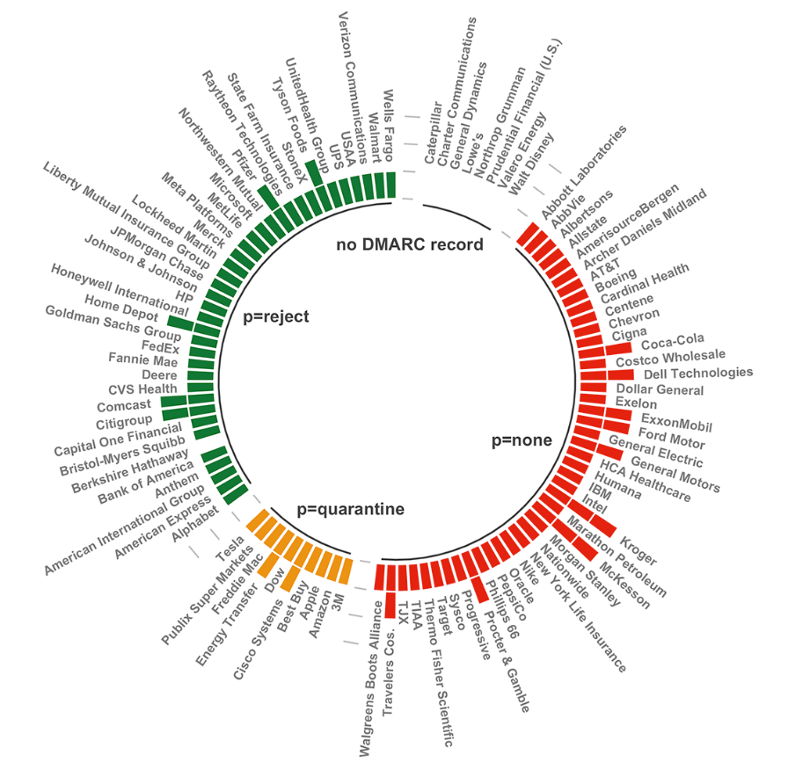

Som nevnt tidligere i blogginnlegget, er det fortsatt overraskende mange bedrifter som ikke har sikret seg tilstrekkelig.

Som et par eksempler har jeg lagt ved statistikk fra 2021 om hvor mange av ‘Forbes Fortune 100’-bedriftene som har sikret seg tilstrekkelig.

Figur 4: Utklipp hentet fra dmarcian.com

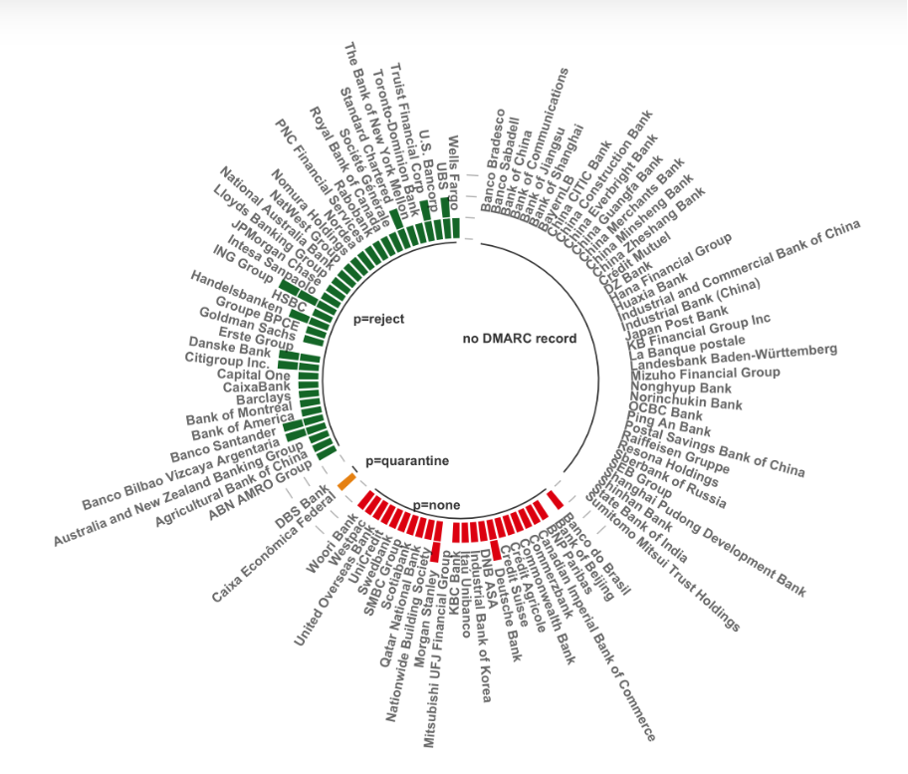

Og hvor mange av de 100 største globale bankene som er tilstrekkelig sikret.

Figur 5: Utklipp hentet fra dmarcian.com

Oppsummering

Sikring av bedriftens kommunikasjon, renommé og IT-sikkerhet er den enkelte bedrifts ansvar. Det er kun én måte å sikre seg mot at uvedkommende kan misbruke bedriftens tillit ved å sende falske e-poster, eller endre på innholdet i en e-post mellom avsender og mottaker med onde hensikter, og det er ved å sikre seg med både SPF og DKIM, men også legge på den strengeste policyen, «reject», i DMARC.

Det er også naturlig å nevne i denne sammenhengen at DMARC er i henhold til GDPR reglene. En DMARC rapport fra mottaker servere inneholder derfor kun antall e-poster behandlet med hvilke utfall, og ikke hvilke mottaker-adresser som er behandlet.

Det eksisterer også flere måter å sikre seg enda sterkere, men uten de tre ovennevnte i bunn, er grunnmuren borte. Dette er grunnleggende sikring som på det sterkeste er anbefalt av Norsk Sikkerhetsmyndighet (NSM, 2021).

En enkel måte å sjekke hvorvidt din bedrift er godt nok sikret, er å søke opp domenet ditt på dmarcian.com. Denne siden inneholder mange gode fagartikler og verktøy for å hjelpe deg å sikre din bedrift. Tjenesten er gratis for de fleste små og mellomstore bedrifter, og selv for større bedrifter vil tjenesten være gratis i en periode som er lang nok til å sikre din bedrift før du må oppgradere til en betalt tjeneste.

av

av